Criptografia: Mergulhando nas Profundezas dos Tipos, Algoritmos e Aplicações

No mundo digital, a segurança se torna cada vez mais crucial. Para proteger dados confidenciais e garantir a integridade de informações, a criptografia surge como um aliado indispensável. Mas, você sabe como ela funciona? Quais são os principais tipos e algoritmos utilizados?

Neste guia completo, vamos desvendar os segredos da criptografia, explorando em detalhes os diferentes tipos e algoritmos mais utilizados na atualidade:

1. Criptografia Simétrica: A Simetria da Segurança

Na criptografia simétrica, a mesma chave é utilizada para criptografar e descriptografar mensagens. Isso significa que tanto o remetente quanto o destinatário precisam ter acesso à mesma chave para se comunicarem de forma segura.

Características:

- Eficiência: A criptografia simétrica é geralmente mais eficiente em termos de recursos computacionais do que a criptografia assimétrica.

- Simplicidade: Os algoritmos de criptografia simétrica são geralmente mais simples de implementar e utilizar.

- Aplicações: A criptografia simétrica é utilizada em diversas aplicações, como:

- Criptografia de dados em disco

- Criptografia de tráfego de rede (VPN)

- Proteção de senhas

Algoritmos Simétricos Populares:

- AES (Advanced Encryption Standard): O padrão atual de criptografia simétrica recomendado pelo NIST (National Institute of Standards and Technology).

- DES (Data Encryption Standard): Um algoritmo mais antigo que ainda é utilizado em algumas aplicações.

- Blowfish: Um algoritmo eficiente e seguro que é de domínio público.

Aplicações da criptografia Simétricos:

- Criptografia de Dados em Disco: Protegendo seus arquivos confidenciais contra acesso não autorizado, mesmo em caso de perda ou roubo do seu dispositivo. Algoritmos como AES e Blowfish são comumente utilizados para essa finalidade.

- Criptografia de Tráfego de Rede (VPN): Criando um túnel seguro para sua comunicação online, protegendo seus dados contra interceptação e espionagem em redes Wi-Fi públicas ou não confiáveis. O protocolo IPsec, que utiliza algoritmos como AES, é um exemplo de VPN.

- Proteção de Senhas: Armazenando suas senhas de forma segura em bancos de dados, garantindo que apenas você possa acessá-las. Algoritmos como SHA-256 são utilizados para gerar hashes de senha seguros.

- Comunicação Segura em Mensagens Instantâneas: Protegendo suas conversas em aplicativos de mensagens como WhatsApp e Telegram, impedindo que terceiros leiam suas mensagens. O Signal, por exemplo, utiliza criptografia de ponta a ponta com o protocolo Axolotl.

2. Criptografia Assimétrica: A Assimetria da Segurança

Na criptografia assimétrica, um par de chaves é utilizado para criptografar e descriptografar mensagens. Cada chave é única e independente:

- Chave pública: Pode ser compartilhada livremente com qualquer pessoa.

- Chave privada: Deve ser mantida em sigilo absoluto pelo proprietário.

Características:

- Segurança robusta: A criptografia assimétrica oferece um alto nível de segurança, pois a chave privada nunca é transmitida.

- Autenticação e assinatura digital: Permite a autenticação de mensagens e documentos, garantindo a identidade do remetente e a integridade do conteúdo.

- Aplicações: A criptografia assimétrica é utilizada em diversas aplicações, como:

- Assinatura digital de documentos eletrônicos

- Autenticação de sites (SSL/TLS)

- Comunicação segura por email (PGP)

Algoritmos Assimétricos Populares:

- RSA (Rivest, Shamir, Adleman): Um algoritmo clássico e amplamente utilizado.

- DSA (Digital Signature Algorithm): Um algoritmo desenvolvido pela NIST.

- Elliptic Curve Cryptography (ECC): Uma alternativa mais recente que oferece maior segurança e menor tamanho de chave.

Aplicações da criptografia Assimétricos:

- Assinatura Digital de Documentos Eletrônicos: Garantindo a autenticidade e integridade de documentos eletrônicos, como contratos e relatórios financeiros. Algoritmos como RSA e DSA são utilizados para gerar assinaturas digitais.

- Autenticação de Sites (SSL/TLS): Protegendo a comunicação entre seu navegador e sites, garantindo que você está acessando o site verdadeiro e não uma imitação. O protocolo HTTPS utiliza certificados digitais com criptografia assimétrica para garantir a autenticação do site.

- Comunicação Segura por Email (PGP): Protegendo a confidencialidade e integridade de emails, impedindo que terceiros leiam ou modifiquem suas mensagens. O software PGP utiliza criptografia assimétrica para criptografar e descriptografar emails.

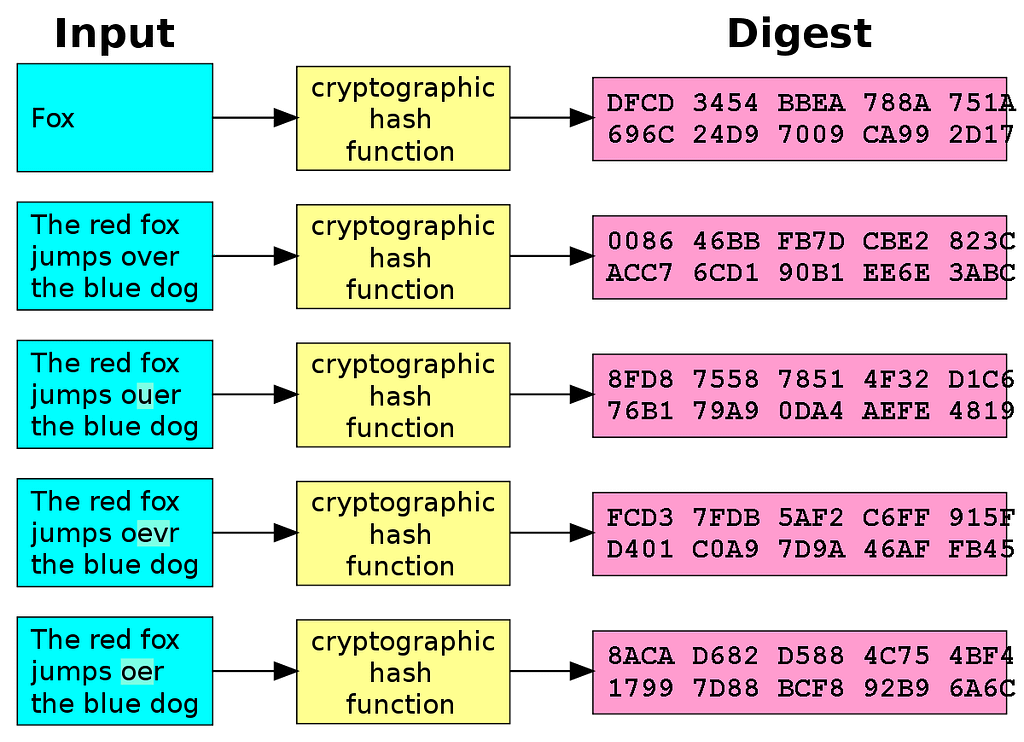

3. Criptografia de Hash: A Integridade Garantida

A criptografia de hash utiliza funções matemáticas para gerar um valor único e fixo (hash) para uma mensagem ou arquivo. Esse hash pode ser utilizado para verificar a integridade da mensagem ou arquivo e detectar qualquer alteração.

Características:

- Eficiência: Os algoritmos de hash são muito eficientes em termos de recursos computacionais.

- Segurança: Os algoritmos de hash são resistentes a ataques de colisão e falsificação.

- Aplicações: A criptografia de hash é utilizada em diversas aplicações, como:

- Verificação de integridade de downloads

- Detecção de malware

- Armazenamento seguro de senhas

Algoritmos de Hash Populares:

- SHA-256: Um algoritmo seguro e amplamente utilizado.

- SHA-3: O sucessor do SHA-2, com maior segurança e resistência a ataques.

- MD5: Um algoritmo mais antigo que ainda é utilizado em algumas aplicações.

Aplicações da criptografia Hash:

- Verificação de Integridade de Downloads: Garantindo que os arquivos baixados da internet não estejam corrompidos ou modificados. Sites de download confiáveis geralmente fornecem hashes MD5 ou SHA-256 para que você possa verificar a integridade do arquivo baixado.

- Detecção de Malware: Identificando arquivos maliciosos (vírus, worms, etc.) através de seus hashes. Antivírus e softwares de segurança utilizam bancos de dados de hashes conhecidos de malware para detectar e bloquear arquivos maliciosos.

- Armazenamento Seguro de Senhas: Armazenando senhas de forma segura em bancos de dados, impedindo que hackers acessem suas senhas em caso de violação de dados. Algoritmos como SHA-256 são utilizados para gerar hashes de senha seguros.

4. Criptografia Híbrida: Combinando Forças para Maior Segurança

A criptografia híbrida combina os benefícios da criptografia simétrica e assimétrica, utilizando a criptografia assimétrica para trocar a chave simétrica que será utilizada para criptografar e descriptografar a mensagem.

Características:

- Segurança robusta: A criptografia híbrida oferece um alto nível de segurança, combinando a eficiência da criptografia simétrica com a segurança da criptografia assimétrica.

- Eficiência: A criptografia híbrida é mais eficiente do que utilizar apenas a criptografia assimé

Aplicações da criptografia Hibrida:

- Comunicação Segura em Comércio Eletrônico: Protegendo as transações online em lojas virtuais, garantindo a confidencialidade dos dados do cartão de crédito e a integridade do pedido. Protocolos como o Secure Sockets Layer (SSL) e o Transport Layer Security (TLS) utilizam criptografia híbrida para proteger as transações.

- Assinatura Digital de Software: Garantindo a autenticidade e integridade do software baixado da internet, impedindo a distribuição de software pirateado ou malicioso. Algoritmos como RSA e SHA-256 são utilizados para gerar assinaturas digitais de software.

- Comunicação Segura em VoIP: Protegendo chamadas de voz e vídeo pela internet, garantindo a confidencialidade da conversa e impedindo a interceptação por terceiros. Protocolos como o SIP (Session Initiation Protocol) podem utilizar criptografia híbrida para proteger as chamadas.

A criptografia se revela como um pilar fundamental da segurança digital na era da informação, proporcionando proteção robusta para dados confidenciais, garantindo a autenticidade e integridade das informações e fortalecendo a confiança no ambiente digital. A compreensão dos diferentes tipos, algoritmos e aplicações da criptografia é crucial para a construção de um futuro digital mais seguro e confiável para todos.