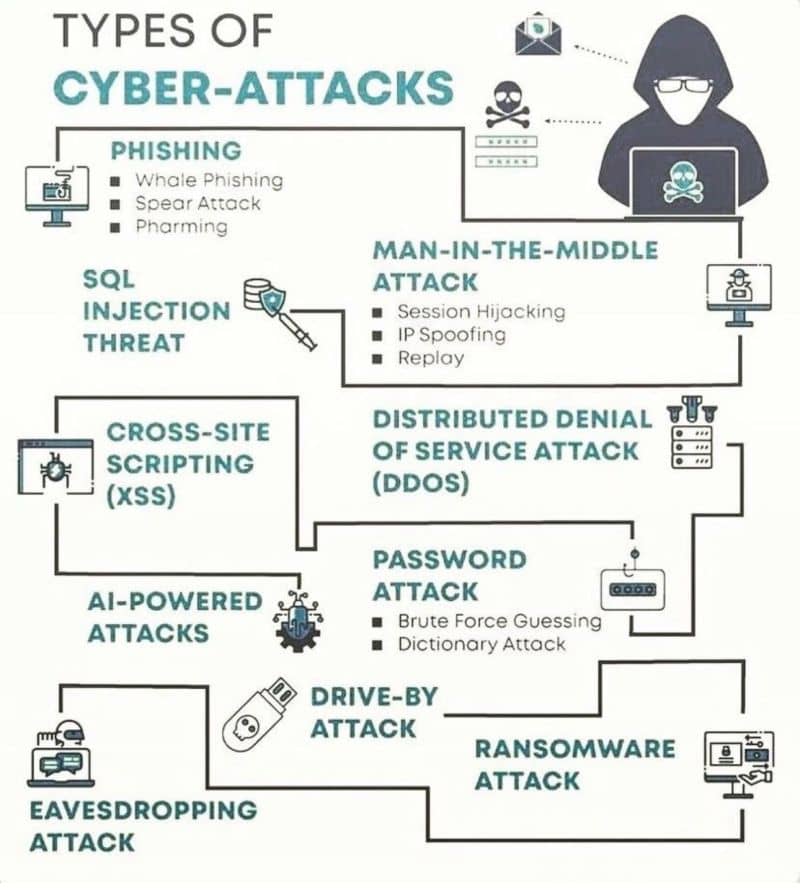

Ataques Cibernéticos: Um Guia Completo para as Ameaças Mais Comuns

Em um mundo cada vez mais digital, a segurança cibernética se torna uma necessidade crucial para proteger indivíduos, empresas e governos contra ataques cibernéticos. Os ataques cibernéticos podem ter consequências graves, como roubo de dados, perda de informações confidenciais, interrupção de serviços e danos financeiros.

Neste artigo, exploraremos os tipos mais comuns de ataques cibernéticos, suas características, impactos e medidas de prevenção.

Tipos de Ataques Cibernéticos:

1. Phishing:

O phishing é um tipo de ataque cibernético que tenta enganar o usuário a fornecer informações confidenciais, como senhas e dados bancários, através de emails, mensagens ou sites fraudulentos.

Características:

- Emails ou mensagens que simulam ser de fontes confiáveis (bancos, empresas, etc.).

- Links ou anexos maliciosos que, quando clicados, instalam malware ou direcionam o usuário para sites falsos.

- Conteúdo que induz o usuário a agir rapidamente, sem pensar.

Impacto:

- Roubo de dados confidenciais.

- Perda de acesso a contas online.

- Danos financeiros.

Prevenção:

- Não clicar em links ou anexos suspeitos.

- Verificar a URL do site antes de inserir qualquer informação.

- Usar senhas fortes e exclusivas para cada conta.

- Manter o software antivírus e antispyware atualizado.

2. SQL Injection:

A injeção de SQL (SQL Injection) é um ataque que explora vulnerabilidades em sites ou aplicativos para injetar código SQL malicioso e obter acesso não autorizado a dados confidenciais.

Características:

- Exploração de falhas na validação de entrada de dados em formulários online.

- Injeção de código SQL para acessar, modificar ou excluir dados do banco de dados.

Impacto:

- Roubo de dados confidenciais.

- Modificação ou exclusão de dados importantes.

- Interrupção de serviços.

Prevenção:

- Validar a entrada de dados em formulários online.

- Usar parâmetros SQL com segurança.

- Manter o software atualizado.

3. Cross-Site Scripting (XSS):

O Cross-Site Scripting (XSS) é um ataque que explora vulnerabilidades em sites para injetar código JavaScript malicioso no navegador do usuário, permitindo que o atacante realize ações em nome da vítima.

Características:

- Injeção de código JavaScript em páginas web ou comentários.

- Execução do código malicioso no navegador da vítima.

- Roubo de cookies, redirecionamentos para sites falsos e outras ações maliciosas.

Impacto:

- Roubo de dados confidenciais.

- Sequestro de sessão.

- Disseminação de malware.

Prevenção:

- Validar a entrada de dados em formulários online.

- Codificar a saída de dados dinâmicos.

- Usar um firewall de aplicativos web (WAF).

4. Ataque DDoS:

Um ataque DDoS (Distributed Denial-of-Service) visa sobrecarregar um servidor ou serviço online com um grande volume de tráfego falso, tornando-o indisponível para usuários legítimos.

Características:

- Inundação do servidor com requisições HTTP, DNS ou outros protocolos.

- Utilização de botnets para amplificar o ataque.

- Interrupção de serviços online, como sites, e-commerce e bancos.

Impacto:

- Perda de receita e produtividade.

- Danos à reputação da empresa.

- Interrupção de serviços essenciais.

Prevenção:

- Usar serviços de mitigação de DDoS.

- Limitar o número de conexões simultâneas.

- Implementar medidas de autenticação e autorização.

5. Ataque de Senha:

Um ataque de senha visa obter acesso não autorizado a contas online através da adivinhação, brute force ou técnicas de engenharia social.

Características:

- Adivinhação de senhas simples ou comuns.

- Ataques de força bruta para testar combinações de caracteres.

- Engenharia social para enganar o usuário a revelar sua senha.

Impacto:

- Roubo de dados confidenciais.

- Acesso não autorizado a contas online.

- Danos financeiros.

Prevenção:

- Usar senhas fortes e exclusivas para cada conta.

- Habilitar a autenticação multifator (MFA).

- Manter o software atualizado.

6. Drive-by Attack:

Um ataque drive-by download é um tipo de ataque malicioso que infecta dispositivos automaticamente quando um usuário visita um site comprometido. Diferentemente de outros ataques que exigem interação do usuário, o drive-by download ocorre silenciosamente em segundo plano.

Características:

- Sites infectados com scripts maliciosos.

- Exploração de vulnerabilidades em navegadores web ou plugins.

- Instalação automática de malware (vírus, worms, etc.) sem o conhecimento do usuário.

Impacto:

- Infecção por malware com diversas consequências.

- Roubo de dados confidenciais.

- Danos ao sistema operacional.

- Interrupção de serviços.

Prevenção:

- Manter o software do navegador e plugins atualizado.

- Habilitar bloqueio de pop-ups.

- Usar um software antivírus e antispyware com proteção em tempo real.

- Evitar visitar sites suspeitos.

7. Ataque de Ransomware:

O ransomware é um tipo de malware que criptografa os dados da vítima, tornando-os inacessíveis. Os cibercriminosos exigem o pagamento de um resgate para descriptografar os dados.

Características:

- Infecção por ransomware por meio de anexos maliciosos, links suspeitos ou phishing.

- Criptografia dos dados pessoais e arquivos importantes da vítima.

- Exigência de resgate para descriptografar os dados.

Impacto:

- Perda de acesso a dados confidenciais.

- Interrupção de negócios.

- Danos financeiros.

Prevenção:

- Manter backups regulares dos dados.

- Não clicar em links ou anexos suspeitos.

- Usar software antivírus e antispyware com proteção contra ransomware.

- Manter o software atualizado.

8. Ataque de Eavesdropping:

Um ataque de escuta clandestina (eavesdropping) visa interceptar a comunicação privada entre dois ou mais participantes. O atacante pode utilizar diversas técnicas para interceptar dados, como sniffing de rede ou exploração de vulnerabilidades em redes Wi-Fi não seguras.

Características:

- Interceptação de dados transmitidos pela rede (e-mails, mensagens instantâneas, etc.).

- Utilização de sniffers de rede para capturar pacotes de dados.

- Exploração de redes Wi-Fi não criptografadas.

Impacto:

- Roubo de dados confidenciais (senhas, dados bancários, etc.).

- Intercepção de conversas privadas.

- Espionagem industrial.

Prevenção:

- Usar redes Wi-Fi seguras com criptografia WPA2 ou WPA3.

- Usar uma VPN (Virtual Private Network) para criptografar o tráfego de rede.

- Evitar o envio de dados confidenciais em redes públicas.

9. Ataque Man-in-the-Middle (MitM):

Um ataque Man-in-the-Middle (MitM) intercepta a comunicação entre dois dispositivos se posicionando no meio do caminho. O atacante pode espionar a comunicação, modificar os dados ou redirecionar o tráfego para sites falsos.

Características:

- Interceptação da comunicação entre dois dispositivos por meio de redes Wi-Fi maliciosas ou técnicas de DNS Spoofing.

- Espionagem do tráfego de rede, incluindo senhas e dados confidenciais.

- Redirecionamento do tráfego para sites falsos para roubar dados.

Impacto:

- Roubo de dados confidenciais.

- Acesso não autorizado a contas online.

- Intercepção de conversas privadas.

Prevenção:

- Usar redes Wi-Fi seguras com criptografia WPA2 ou WPA3.

- Verificar os certificados de segurança de sites antes de inserir dados confidenciais.

- Usar uma VPN (Virtual Private Network) para criptografar o tráfego de rede.

10. Ataque baseado em Inteligência Artificial (IA):

Os ataques baseados em Inteligência Artificial (IA) são uma tendência emergente que utiliza técnicas de aprendizado de máquina para automatizar e aprimorar ataques cibernéticos. Os cibercriminosos podem utilizar IA para:

- Identificar vulnerabilidades em sistemas de forma mais eficaz.

- Desenvolver ataques personalizados e direcionados.

- Evitar detecção por sistemas de segurança tradicionais.

Impacto:

- Aumento da sofisticação e eficiência dos ataques cibernéticos.

- Novos desafios para a detecção e prevenção de ataques.

Prevenção:

- A prevenção de ataques baseados em IA requer uma abordagem de segurança em camadas:

- Manter software atualizado: Atualizar regularmente sistemas operacionais, softwares e aplicativos para corrigir vulnerabilidades conhecidas.

- Fortalecer a autenticação: Implementar autenticação multifator (MFA) para dificultar o acesso não autorizado.

- Monitoramento de rede: Monitorar a atividade da rede para detectar comportamentos suspeitos.

- IA para o bem: Utilizar soluções de segurança baseadas em IA para detectar e prevenir ataques avançados.

- Conscientização em segurança: Treinar funcionários sobre as ameaças cibernéticas e melhores práticas de segurança.

Conclusão:

A cibersegurança é uma batalha contínua contra cibercriminosos cada vez mais sofisticados. Compreender os diferentes tipos de ataques cibernéticos é crucial para se defender. Ao implementar as medidas de prevenção descritas neste artigo, você pode reduzir significativamente o risco de se tornar vítima de um ataque.

Além disso, é importante se manter atualizado sobre as novas ameaças emergentes e investir em soluções de segurança robustas para proteger seus dados e sistemas.

Lembre-se:

- A segurança cibernética é uma responsabilidade compartilhada.

- Mantenha a higiene cibernética: não clique em links suspeitos, use senhas fortes e desconfie de ofertas mirabolosas.

- Invista em soluções de segurança de qualidade.

- Fique atento a atualizações e novas ameaças.